Neue Wege der Malware-Verteilung

Es ist immer wieder erstaunlich, welche kreativen Wege die Verteiler von Schadsoftware gehen, um ihre unerwünschten Programme an den Mann (oder die Frau) zu bringen. Wir haben zwei Beispiele, die aktuell im Umlauf sind.

Angebliche Anwaltspost

Angebliche Anwaltspost

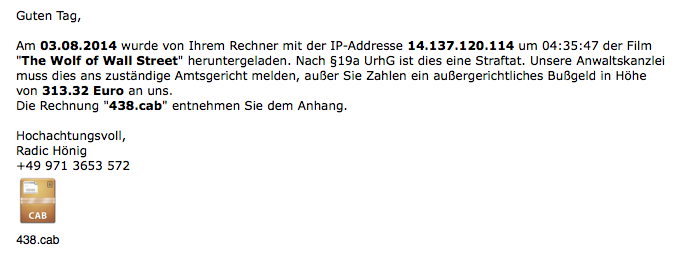

Die erste Methode der Malwareverteilung, die heute in frischer Variante bei uns auffiel, ist in der einen oder anderen Variante schon hinreichend bekannt, neu ist vor allem der Anhang: eine angebliche Anwaltskanzlei hat einen angeblichen Verstoß gegen das Urheberrecht durch den Empfänger festgestellt und fordert nun eine Strafzahlung. Sollte diese nicht erfolgen, müsste der angebliche Verstoß an das zuständige Amtsgericht gemeldet werden.

So sieht diese E-Mail im Original aus:  Die Absenderadresse und die angegebene Telefonnummer sind in der Regel missbraucht oder erfunden, das einzig echte an dieser Mail ist der Anhang. Der enthält aber mitnichten eine Rechnung, sondern einen Schädling, der aktuell (laut Virustotal) lediglich von einem einzigen Virenscanner erkannt wird. Insofern bitten wir um erhöhte Vorsicht, da ein Virenscanner (noch) nicht schützt.

Die Absenderadresse und die angegebene Telefonnummer sind in der Regel missbraucht oder erfunden, das einzig echte an dieser Mail ist der Anhang. Der enthält aber mitnichten eine Rechnung, sondern einen Schädling, der aktuell (laut Virustotal) lediglich von einem einzigen Virenscanner erkannt wird. Insofern bitten wir um erhöhte Vorsicht, da ein Virenscanner (noch) nicht schützt.

Angriffsziel: Synology-NAS

Heise Online berichtet heute über einen Schädling, der sich Synology-Speichergeräte als Ziel aussucht. Das ist nicht der erste Vorfall dieser Art, vor kurzem konnte ein Schädling identifiziert werden, der mit Hilfe der NAS-Hardware Bitcoin-Mining betreibt. Auf die gespeicherten Daten hatte dieser Schädling noch keine Auswirkung. Der neu gefundene Schädling zeigt den schon länger erkennbaren Trend auf, jedes Gerät zu infizieren und letztendlich möglichst direkt mit dem Schädling Geld zu verdienen.

Mittlerweile kennen wir diese Ransomware (= Erpressungsssoftware) auf fast jedem Endgerät: Computer, Smartphone, jetzt auch NAS. Der neu aufgetauchte verschlüsselt die auf dem NAS gespeicherten Daten des Benutzers und will damit ein Art Lösegeld erpressen.

Wenn die von dem Schädling in diesem Zusammenhang gemachten Angaben zutreffen, dürfte an einer Zahlung kein Weg vorbeiführen, wenn man kein Backup hat und seine Daten braucht. Zumindest deuten die Angaben auf die Nutzung sicherer Verschlüsselungstechniken hin. Den ersten Einschätzungen zufolge installiert sich der Schädling auf einem noch nicht bekannten Weg über eine Sicherheitslücke in der NAS-Firmware, wenn diese über das Internet erreichbar ist.

Als Sofortmaßnahme sollte man die Erreichbarkeit der eigenen Speichergeräte über das Internet einschränken. Sollte ein sicherer Zugriff notwendig sein, so bietet sich die Einrichtung eines VPN-Zugangs in das eigene Netz an. Von diesem aus kann man wie ein lokaler Benutzer auf den Speicher zugreifen.