Verschlüsselung: So sicher sind TrueCrypt und Passworte

Ist TrueCrypt sicher? Wie funktioniert Verschlüsselung von Festplatte oder Ordnern? Und warum sollte ich das überhaupt tun? Hier ein Überblick über die wichtigsten Fakten zum Thema.

Eine ganz kurze Einführung in die Verschlüsselung

Verschlüsselung hat den Zweck, Nachrichten für Unbefugte unlesbar zu machen. Grundsätzlich gibt es in der Kryptografie hierzu drei Methoden.

- Das Ein-Schlüssel-System (Symmetrische Algorithmen). Die Nachricht wird verschlüsselt; Sender und Empfänger der Nachricht haben einen Schlüssel, um die Nachricht lesbar zu machen. Bedingung ist hier natürlich, dass beide Seiten diesen Schlüssel geheim halten.

- Das Zwei-Schlüssel-System (Asymmetrische Algorithmen). Dieses System beruht auf zwei Schlüsseln, einem privaten und einem öffentlich zugänglichen. In diesem Fall muss nur der Empfänger seinen Schlüssel geheim halten. Wer ihm eine Nachricht zukommen lassen möchte, benutzt den öffentlich zugänglichen.

- „Hash-Funktionen“. Dieses System braucht keine geheimen Schlüssel, dieser wird im Prinzip als Anhang der Nachricht mitverschickt. Der Empfänger muss lediglich wissen, wie er ihn anzuwenden hat.

Verschlüsselung zur Wahrung des Datenschutzes kommt im Onlinebereich vor allem in zwei Bereichen vor: Zum Schutz persönlicher Daten auf dem eigenen PC und in der Kommunikation über eMail. Wer eine unverschlüsselte E-mail versendet, könnte tatsächlich genauso gut eine Postkarte verschicken. Eine Mail die von Deutschland aus in die USA geschickt wird, durchläuft im Schnitt rund zwanzig verschiedene Server. Und auf jedem dieser Server kann diese theoretisch (und praktisch) gelesen werden.

Mailverschlüsselung durch PGP – Pretty good Privacy

Der Standard für die eMail-Verschlüsselung ist das Programm PGP („Pretty good Privacy“, übersetzt in etwa „ziemlich gute Privatsphäre“). Die Bedienung von PGP wirkt nur auf den ersten Blick etwas verwirrend. Doch das Konzept ist schnell erklärt: Jeder Teilnehmer, der am Mailverkehr mit PGP teilnimmt, besitzt zwei Schlüssel, die bei der Installation des Programmes erstellt werden. Einen dieser Schlüssel hält der Teilnehmer geheim, den anderen macht er öffentlich bekannt. Wer dem Teilnehmer nun eine geheime Nachricht schicken möchte, verwendet den öffentlichen Schlüssel, um die Botschaft oder die Dateien zu verschlüsseln. Der Empfänger der Botschaft setzt nun seinen geheimen Schlüssel ein, um die Nachricht zu entschlüsseln.

Eines muss bei PGP erwähnt werden: Daten können damit so stark verschlüsselt werden, dass die Verwendung des Programmes nicht in allen Ländern (z.B. Frankreich) erlaubt ist. In den USA fällt der Export von PGP sogar unter das Kriegswaffenkontrollgesetz.

In Deutschland ist das Programm für Privatanwender kostenlos und darf verwendet werden. Im Jahr 2010 wurde PGP für rund 300 Millionen Dollar vom Antiviren-Herstellen Symantec übernommen.

Mehr zum Thema PGP hier.

Verschlüsselung mit dem SSL-Standard

SSL ist ein Sicherheitsprotokoll, das verschlüsselte Verbindungen zwischen einem Rechner („Client“) und einem Server ermöglicht. Verschlüsselt werden dabei unter anderem die angeforderte WWW-Seite (URL) und alle übermittelte Informationen (wie etwa die Nummer einer Kreditkarte oder ein Passwort). Alle modernen Browser unterstützen den SSL-Standart. Bietet Ihnen eine Seite die Möglichkeit des Zugangs über SSL, sollten Sie dies unbedingt nutzen.

SSL ist ein Sicherheitsprotokoll, das verschlüsselte Verbindungen zwischen einem Rechner („Client“) und einem Server ermöglicht. Verschlüsselt werden dabei unter anderem die angeforderte WWW-Seite (URL) und alle übermittelte Informationen (wie etwa die Nummer einer Kreditkarte oder ein Passwort). Alle modernen Browser unterstützen den SSL-Standart. Bietet Ihnen eine Seite die Möglichkeit des Zugangs über SSL, sollten Sie dies unbedingt nutzen.

Vor allem beim Einkauf im Internet ist von Seiten Abstand zu nehmen, bei denen man seine Informationen unverschlüsselt übermitteln soll. Eine verschlüsselte Datenübertragung erkennen Sie am kleinen Schloss-Symbol unten rechts in Ihrem Browser. In modernen Browser-Versionen – etwa dem Firefox 5 – erkennen Sie die Verschlüsselung auch durch eine grüne Markierung in der Adressleiste. Ein Klick darauf zeigt Ihnen dann weitere Informationen zur Art der Verschlüsselung an.

Sollte Ihr Browser Ihnen anzeigen, dass es Probleme mit Verschlüsselung oder Zertifikaten nimmt, sollten Sie misstrauisch werden. Prüfen Sie in diesen Fällen genau, ob sie nicht auf eine betrügerische Webseite gelockt wurden.

Sichere und unsichere Passworte

Forschungen haben ergeben, dass 80 Prozent aller Internetnutzer Passworte aus ihrem unmittelbaren Lebensumfeld verwenden, vom eigenen Namen über den der Freundin, den Wohnort oder den Lieblings-Fußballclub. Hackern öffnet dies alle Tore. Im Internet kursieren Tausende so genannter „Combos“, also Listen der beliebtesten Username/Passwort-Kombinationen. Wer seinen Zugänge also mit der Kombination fritz/hamburg absichert, handelt schlichtweg fahrlässig. Welche Passworte sollten Sie nicht verwenden?

Grundsätzlich gilt: Verwenden Sie niemals kurze Worte, einfache Worte, und Worte, die Sie auch in einem Lexikon finden würden. Denn diese Worte finden sich auch in den oben schon genannten Combos wieder. Hacker nutzen solche Combos, um über die so genannte Brute-Force-Methode die richtige Passwortkombination herauszufinden. Brute-Force bedeutet, dass die Täter über ein Computerprogramm alle möglichen Wortkombinationen durchtesten lassen, bis sie auf die richtige Kombination treffen. Das ist einfacher als es klingt. Bei einem Passwort etwa, das aus sechs Kleinbuchstaben besteht, wären rein rechnerisch 308 Millionen verschiedene Kombinationen möglich. Ein moderner, schneller Computer benötigt dafür weniger als eine halbe Minute, bis er es erraten hat.

Was sind sichere Passworte?

Sichere Passworte sind lang und ungewöhnlich und damit schwer zu erraten oder zu knacken. Verwenden Sie also keine Namen oder feste Begriffe, sondern willkürliche Kombinationen von Groß- und Kleinbuchstaben und am besten auch Zahlen und Sonderzeichen. Dabei kann man sich übrigens mit Eselsbrücken behelfen. So wird aus dem Satz

„Seit 2006 h abe i ch e inen H und n amens E gon“

das Passwort S2006hieHnE.

Vermeiden Sie Passworte mit weniger als zwölf Stellen und ändern Sie Ihre Passworte (auch das für Ihren Internetzugang) in unregelmäßigen Abständen. Die goldene Regel: Je sensibler ein Zugang ist, umso öfter sollten Sie das Passwort wechseln. Eine Änderung alle sechs Monate sollte das Mindestmaß sein.

Wieviele Passworte brauche ich?

Internetzugang, Email-Postfach, Ebay, Online-Banking, Foren, Webseiten: Wer sich regelmäßig im Internet bewegt, braucht im Grunde eine wahre Flut von unterschiedlichen User/Pass-Kombinationen. Und die kann sich natürlich kaum einer merken. Machen Sie aber trotzdem nicht den Fehler, nur eine Kombination für die unterschiedlichen Zugänge zu verwenden. Grundsätzlich gilt: Je sensibler ein Zugang ist (etwa, weil es um Ihr Geld geht), umso mehr Sorgfalt sollte man auf die Verschlüsselung legen.

Das bedeutet in der Praxis: Immer, wenn Sie im Internet identifizierbar sind (und ein Täter damit auch auf andere Zugänge von Ihnen schließen könnte), sollten Sie ein unterschiedliches Passwort verwenden.

Passworte sicher aufbewahren

Internetbrowser bieten die Möglichkeit, Passworte auf dem Rechner zu speichern, um Ihnen beim Besuch einer Seite den Zugang zu erleichtern. Nehmen Sie diese Möglichkeit nicht wahr. Und das gilt nicht nur, wenn mehrere Benutzer Zugang zu Ihrem Computer haben. Über bestimmte Schadprogramme – etwa Trojaner – lassen sich so gespeicherte Passworte von Dritten ausspionieren. Wenn Sie sich Ihre Passworte nicht merken können, notieren Sie diese allenfalls auf ein Blatt Papier und bewahren Sie dieses an einem sicheren Ort auf.

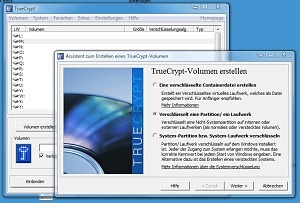

Festplatte oder Dateien verschlüsseln mit Truecrypt

Truecrypt ist ein kostenloses, leicht zu bedienendes Programm, mit dem man einzelne Dateien, aber auch eine gante Festplatte sicher verschlüsseln kann. die Verschlüsselung bei Truecrypt ist derart stark, dass auch professionelle Wirtschaftsspione und Sicherheitsbehörden in aller Regel keine Chance haben, diese zu „knacken“.

Truecrypt ist ein kostenloses, leicht zu bedienendes Programm, mit dem man einzelne Dateien, aber auch eine gante Festplatte sicher verschlüsseln kann. die Verschlüsselung bei Truecrypt ist derart stark, dass auch professionelle Wirtschaftsspione und Sicherheitsbehörden in aller Regel keine Chance haben, diese zu „knacken“.

Truecrypt ist sehr einfach zu bedienen. Sie laden sich das kostenlose Programm herunter, installieren es und starten es. Dann werden Sie Schritt für Schritt durch den Verschlüsselungsvorgang geführt. Sie entscheiden zunächst einmal, ob und welche Datei oder Festplatte Sie verschlüsseln wollen. Dann legen Sie ein Passwort fest, mit dem Sie die Datei entschlüsseln wollen. Per Mausbewegung erfolgt dann die Verschlüsselung der Datei zu einem sogenannten Volume. Das war es schon.

Wenn sie die verschlüsselte Datei anschließend wieder öffnen wollen, müssen Sie diese lediglich in Truecrypt öffnen („einbinden“). Sie wählen also die Datei („Volume“) aus, klicken auf „einbinden“ und geben zweimal das gewählte Passwort ein. Dann ist die Datei oder Festplatte geöffnet. Zum Verschließen der Datei oder Festplatte klicken sie einfach in Truecrypt auf „Trennen“.

Das Besondere an Truecrypt ist, dass Sie auch ein verstecktes Volume anlegen können. Sie legen also eine verschlüsselte Datei an, in der die zweite, „echte“ Datei versteckt ist. Werden Sie aus welchen Gründen auch immer gezwungen, die erste Datei zu entschlüsseln, bleibt die zweite, darin verborgene Datei unsichtbar.

Seit 2014 wird Truecrypt nicht mehr weiterentwickelt. Um das Aus der Software ranken sich jede Menge Mythen. So soll Truecrypt angeblich vom US-Geheimdienst NSA entschlüsselbar sein. Fakt ist. Bis heute (Stand: Ende 2016) sind keine Fälle bekannt, in denen eine mit Truecrypt sorgfältig verschlüsselte Festplatte oder ein entsprechender Container von deutschen Siocherheitsbehörden „geknackt“ worden wäre.

Veracrypt als Alternative zu Truecrypt

Nach dem Ende der Weiterentwicklung von Truecrypt hat sich Veracrypt als Nachfolger gut etabliert. VeraCrypt ist Freeware unter einer Open Source Lizenz, basiert auf Truecrypt, und kann auf Windows, Linux und MacOSX eingesetzt werden. Der offene Quellcode hat den Vorteil, dass Veracrypt von jedermann auf unerwünschte Funktionen überprüft werden kann. Die Software ist auch für Laien schnell und bequem einsetzbar. Zum Download.

So nutzen Sie das Internet über anonyme Proxys

Anonym über VPN surfen – sicher oder nicht?

Testen Sie Ihre Anonymität im Internet

So löschen Sie Daten wirklich sicher von der Festplatte

Entfernen Sie Surf-Spuren auf Ihrem Computer

Verschlüsselung: So sicher sind TrueCrypt und Passworte

2021 Computerbetrug.de - alle Rechte vorbehalten